Tanda-tanda infeksi virus

Biasanya tidak ada cara yang sederhana untuk mengetahui adanya virus. Beberapa dari mereka ada yang didesain untuk menirukan proses alamiah pada komputer Anda, sehingga Anda tidak menyadari infeksi virus. Mereka sering menyebabkan sistem Anda bertingkah laku aneh, tetapi (dengan cara yang aneh) mereka juga dapat menyebabkan bug pada aplikasi, driver tidak berfungsi sebagaimana mestinya, atau bahkan masalah pada peranti keras.

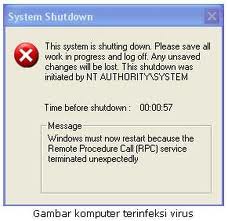

Sebagai contoh, suatu virus dapat menampilkan pesan aneh pada layar (yang dapat juga disebabkan oleh masalah pada driver atau setting BIOS yang salah) atau membuat sistem reboot secara spontan (yang dapat juga disebabkan oleh power supply yang buruk, masalah pada sistem operasi, atau prosesor yang kepanasan).

Karena virus begitu umum dan mereka dapat menimbulkan berbagai tingkah laku yang berbeda, kami sarankan Anda melakukan scanning virus sebagai langkah pertama dalam menangani masalah peranti keras atau peranti lunak. Sebagai contoh, banyak tanda konflik pada komputer yang mirip dengan tanda-tanda infeksi virus. Berikut adalah contoh tanda-tanda tersebut:

- Sistem reboot secara spontan

- Sistem crash/hang

- Aplikasi crash

- Masalah suara pada speaker atau kartu suara

- Pesan aneh pada layar monitor

- Data harddisk yang terkorupsi

- Partisi yang tampaknya "hilang"

- Sistem terasa lambat

- Harddisk yang tidak mau booting

Di samping itu ada beberapa tingkah laku sistem yang memperkuat dugaan adanya virus. Jika mengalami hal tersebut, Anda harus menggunakan boot disk antivirus yang bersih, karena hal tersebut biasanya tidak disebabkan oleh masalah peranti keras atau peranti lunak. Berikut adalah contoh tingkah laku berikut:

- Pesan aneh: Jika pada saat memboot komputer Anda mendapatkan pesan "Your PC is now Stoned", sudah dapat dipastikan komputer Anda terkena virus. Pesan aneh pada layar monitor biasanya disebabkan oleh virus (walau pun beberapa pesan sistem juga aneh, misalnya "No ROM BASIC-System Halted").

- Permainan teks yang aneh: Jika pada saat mengetik perintah pada command prompt, huruf-huruf bergerak pada layar dengan pola yang aneh atau setiap huruf yang Anda ketik berubah warna, atau huruf ASCII "memakan" huruf lainnya, atau hal-hal lain yang sejenis, kemungkinan besar Anda terkena virus.

- Musik atau nada aneh: Virus dikenal menghasilkan musik atau nada aneh pada speaker sistem.

- Ukuran file atau waktu/tanggal yang berbeda: Virus yang menginfeksi file biasanya menambah ukuran file yang diinfeksi dan beberapa virus juga dapat mengubah waktu/tanggal. Biasanya file executable tidak berubah ukurannya (kecuali jika Anda mem-patch program atau hal lainnya yang serupa) dan waktu/tanggal biasanya juga tidak berubah sepanjang masa pakai program walaupun keduanya dapat mudah berubah.

- File yang hilang: Jika sebelumnya Anda menggunakan program dan keesokan harinya program tersebut tidak ada lagi dan Anda yakin tidak menghapusnya, program tersebut mungkin dihapus oleh virus.

Biasanya tidak ada cara yang sederhana untuk mengetahui adanya virus. Beberapa dari mereka ada yang didesain untuk menirukan proses alamiah pada komputer Anda, sehingga Anda tidak menyadari infeksi virus. Mereka sering menyebabkan sistem Anda bertingkah laku aneh, tetapi (dengan cara yang aneh) mereka juga dapat menyebabkan bug pada aplikasi, driver tidak berfungsi sebagaimana mestinya, atau bahkan masalah pada peranti keras.

Sebagai contoh, suatu virus dapat menampilkan pesan aneh pada layar (yang dapat juga disebabkan oleh masalah pada driver atau setting BIOS yang salah) atau membuat sistem reboot secara spontan (yang dapat juga disebabkan oleh power supply yang buruk, masalah pada sistem operasi, atau prosesor yang kepanasan).

Karena virus begitu umum dan mereka dapat menimbulkan berbagai tingkah laku yang berbeda, kami sarankan Anda melakukan scanning virus sebagai langkah pertama dalam menangani masalah peranti keras atau peranti lunak. Sebagai contoh, banyak tanda konflik pada komputer yang mirip dengan tanda-tanda infeksi virus. Berikut adalah contoh tanda-tanda tersebut:

- Sistem reboot secara spontan

- Sistem crash/hang

- Aplikasi crash

- Masalah suara pada speaker atau kartu suara

- Pesan aneh pada layar monitor

- Data harddisk yang terkorupsi

- Partisi yang tampaknya "hilang"

- Sistem terasa lambat

- Harddisk yang tidak mau booting

Di samping itu ada beberapa tingkah laku sistem yang memperkuat dugaan adanya virus. Jika mengalami hal tersebut, Anda harus menggunakan boot disk antivirus yang bersih, karena hal tersebut biasanya tidak disebabkan oleh masalah peranti keras atau peranti lunak. Berikut adalah contoh tingkah laku berikut:

- Pesan aneh: Jika pada saat memboot komputer Anda mendapatkan pesan "Your PC is now Stoned", sudah dapat dipastikan komputer Anda terkena virus. Pesan aneh pada layar monitor biasanya disebabkan oleh virus (walau pun beberapa pesan sistem juga aneh, misalnya "No ROM BASIC-System Halted").

- Permainan teks yang aneh: Jika pada saat mengetik perintah pada command prompt, huruf-huruf bergerak pada layar dengan pola yang aneh atau setiap huruf yang Anda ketik berubah warna, atau huruf ASCII "memakan" huruf lainnya, atau hal-hal lain yang sejenis, kemungkinan besar Anda terkena virus.

- Musik atau nada aneh: Virus dikenal menghasilkan musik atau nada aneh pada speaker sistem.

- Ukuran file atau waktu/tanggal yang berbeda: Virus yang menginfeksi file biasanya menambah ukuran file yang diinfeksi dan beberapa virus juga dapat mengubah waktu/tanggal. Biasanya file executable tidak berubah ukurannya (kecuali jika Anda mem-patch program atau hal lainnya yang serupa) dan waktu/tanggal biasanya juga tidak berubah sepanjang masa pakai program walaupun keduanya dapat mudah berubah.

- File yang hilang: Jika sebelumnya Anda menggunakan program dan keesokan harinya program tersebut tidak ada lagi dan Anda yakin tidak menghapusnya, program tersebut mungkin dihapus oleh virus.